15:46 [NET] Проброс портов в MikroTik | |

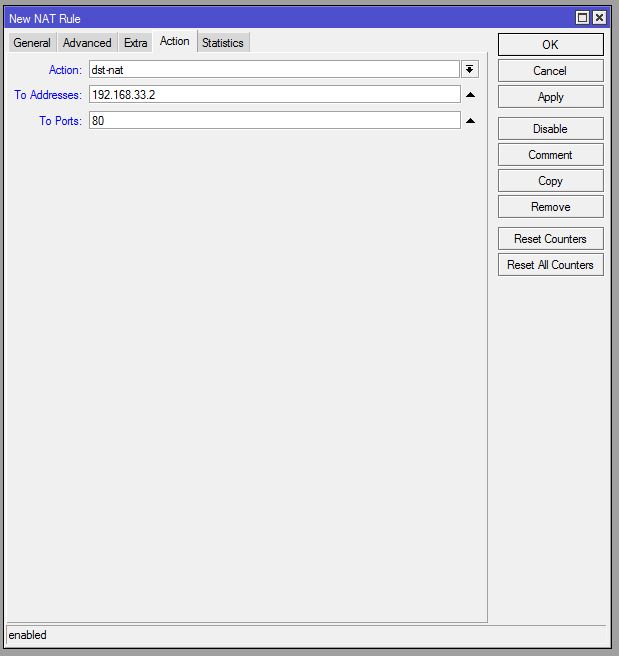

Нередко у нас возникает необходимость дать доступ снаружи к компьютерам, которые находятся за NAT-ом в нашей локальной сети. Будь то веб-сервер или персоналка, к которой надо дать доступ снаружи по протоколу RDP, чтобы сотрудник мог работать из дома используя “Удаленный рабочий стол”. Сегодня расскажу, как пробросить порты на роутере MikroTik используя dst-nat. В статье, посвященной настройке DHCP-сервера, я раздал IP-адреса двум компьютерам: 192.168.33.2 и 192.168.33.129. Пусть первый будет веб-сервером, а второй будет персоналкой. Соответственно, для веб-сервера нам нужно пробросить, как минимум 80-ый порт, а для персоналки – порты для удовлетворения хотелок пользователя. А пользователь хочет удаленный рабочий стол. Пусть нашим внешним ip будет 1.1.1.1 на интерфейсе inetTest. Проброс портов в winboxОткрываем IP – Firewall – NAT, жмем “+” Chain – цепочка, в которой будет обрабатываться правило. Выбираем dstnat. Остальные параметры нам в этой статье неинтересны, поэтому переходим на вкладку Action. Action – выбираем dst-nat. Этого, собственно, достаточно. Но есть один очень важный момент. У роутера MikroTik есть встроенный веб-сервер, который висит на том же дефолтном порту 80. Надо его оттуда убрать. Заходим в IP – Services и меняем там порт службы www с 80-го, на произвольный. Процесс создания правила проброса порта RDP для персоналки аналогичен вышеописанному. Реклама:

Проброс портов – скриптыВ скриптах я добавил еще одно правило для протокола HTTPS на веб-сервер, а для проброса RDP использовал нестандартный порт. Для RDP dst-port указан 4565, который MikroTik перенаправит на персоналку 192.168.33.129 на стандартный порт RDP – 3389. Соответственно, удаленному пользователю при подключению к удаленному рабочему столу надо будет так же указать и порт: 1.1.1.1:4565 Естественно, не забудьте разрешить в файерволе входящие соединения на внешний интерфейс (у нас inetTest) на порты, которые мы собираемся пробросить (в этом примере 80, 443, 4565). В этой статье я использовал самый простой пример, но думаю, для базового уровня этого достаточно. До новых встреч! | |

|

| |

| Всего комментариев: 0 | |